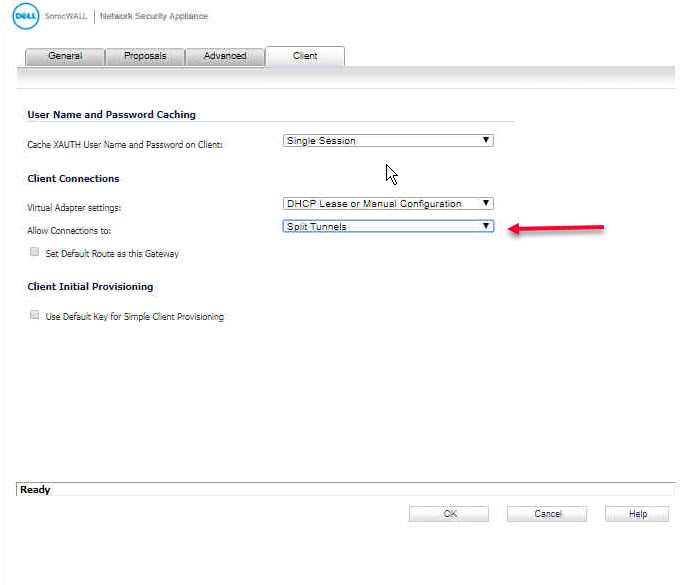

Para empezar, se debe tener en cuenta que aunque la VPN esté configurada en la pestaña cliente, en el desplegable “Allow Connections to” por “Split Tunnels” o “This Gateway Only”, las listas de acceso a la VPN NO SE APLICAN, solo se aplican las restricciones de acceso a objetos o grupos de elementos de red cuando el cliente se conecta utilizando el software Global Connect de Dell.

En cuanto se configura la VPN se crean 4 reglas en el firewall que permiten todo el tráfico desde las IP’s del pool L2TP hacia la LAN, DMZ, WAN y WLAN que permiten TODO el tráfico necesario para que la VPN funcione, y son LAS PRIMERAS REGLAS que aplica el firewall, luego cuando nos conectamos por L2TP se aplican estas reglas y se permite el acceso a toda nuestra red, sin restricciones.

Para solucionarlo, hay que modificar las reglas que se crean automáticamente y generar reglas que se apliquen a grupos de usuarios locales para permitirles acceso a ciertos equipos internos de nuestra red.

Lo primero que vamos a hacer es crear grupos de usuarios para establecer los permisos necesarios desde Users->Local Groups. Así mismo crearemos en Network->Address Objects los objetos a los que vamos a dar acceso.

En estos ejemplos voy a editar la regla VPN->LAN únicamente (ya que supongo un escenario sin equipos en la DMZ, etc), si es necesario se deben cambiar las reglas también al resto de zonas.

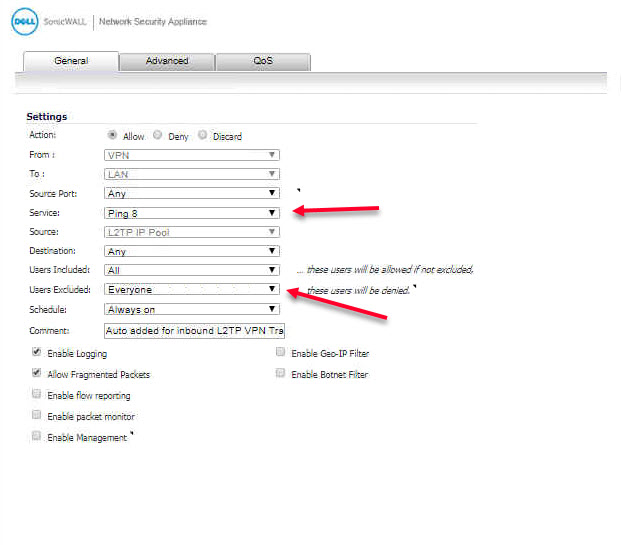

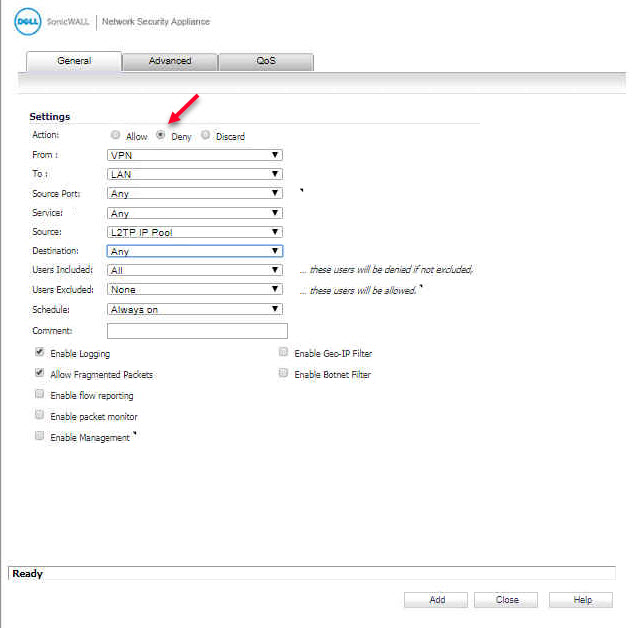

Lo primero que haremos será modificar la regla que permite todo el tráfico de la VPN->LAN para el pool L2TP, ya que dicha regla se crea automáticamente al configurar la VPN y no se puede eliminar, solo podemos modificar los desplegables de Service, Users Included, Users Excluded y Schedule, así pues como debemos editar esta regla para evitar el acceso a TODA nuestra red, la modificaremos tal y como mostramos en la siguiente imagen, con un servicio que no utilicemos para nada, en este caso voy a utilizar PING 8 ya que de este modo voy a evitar que cualquier equipo que se conecte por la VPN pueda escanear mi red en busca de otros equipos utilizando PING:

OJO!!! Con esta regla cuando me conecte por VPN no vais a poder probar si funciona el acceso a los equipos internos utilizando PING!!! Ya que hace que se denieguen los paquetes de PING a TODOS los usuarios. Si queréis para pruebas podéis utilizar en un primer momento el servicio PING 0,y dejar USERS Excluded a NONE. Cuando todo funcione podéis volver a dejar la regla como está.

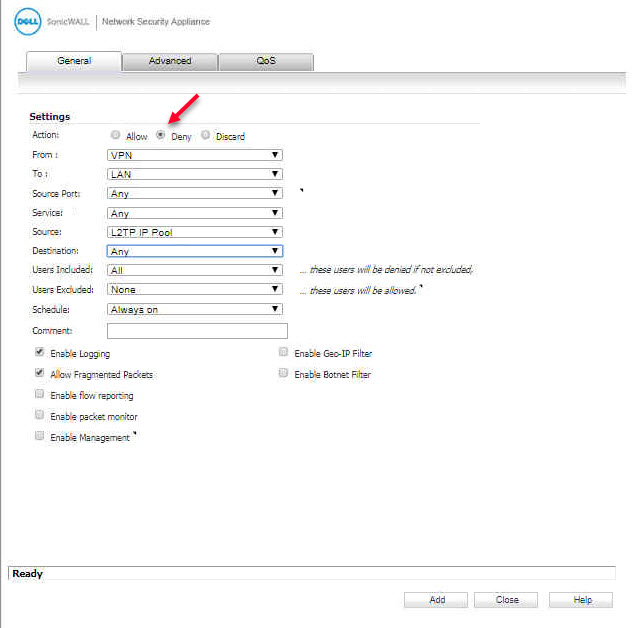

Una vez permitimos solo ese tráfico, vamos a crear una regla que DENIEGUE el resto del tráfico.

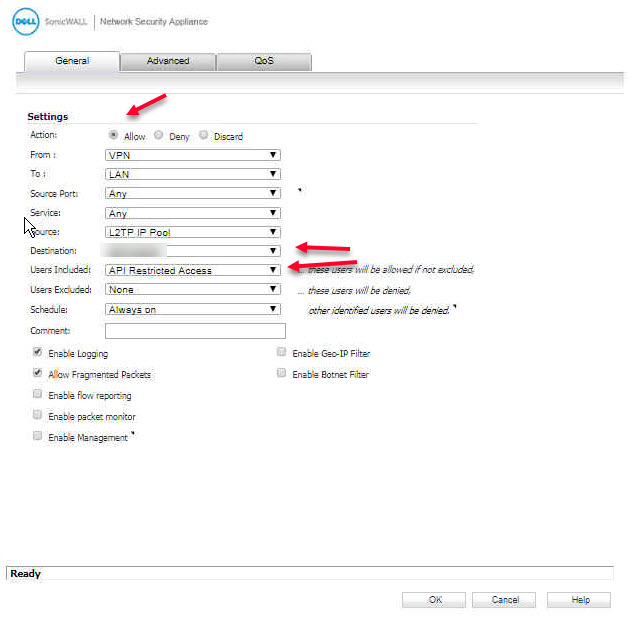

Bien, una vez hecho esto, vamos a generar las reglas que den acceso a los grupos de usuarios que hayamos creado previamente a los equipos internos que también hayamos creado en Address Objects, primero voy a crear una regla para un grupo de ejemplo que he llamado “API Restricted Access” y le daré acceso a ciertos recursos:

Luego voy a generar otra regla para un grupo especial que he creado llamado “Full Access” que va a tener acceso a toda la LAN Subnet

Y si lo deseáis podéis crear un tercera regla que permite a administrador tener acceso a todo, por ejemplo, o las reglas adicionales que sean necesarias.

Con esto ya tendremos controlado en el firewall el acceso a los recursos de los usuarios que se conectan a nuestra VPN a través del L2TP de Sonicwall.

NOTA: Esta operación debe repetirse en el resto de reglas VPN->DMZ, VPN->WLAN, o VPN->WAN en caso de ser necesario.