Una vez demos de alta un nuevo tenant, deberemos:

Revisar o establecer los valores predeterminados de seguridad : atención esto habilitará 2FA en todos los usuarios del domino.

CREAR UN SEGUNDO USUARIO ADMINISTRADOR, soluciones@tudominio.onmicrosoft.com (Por ejemplo)

Configurar 2FA EN USUARIO ADMIN

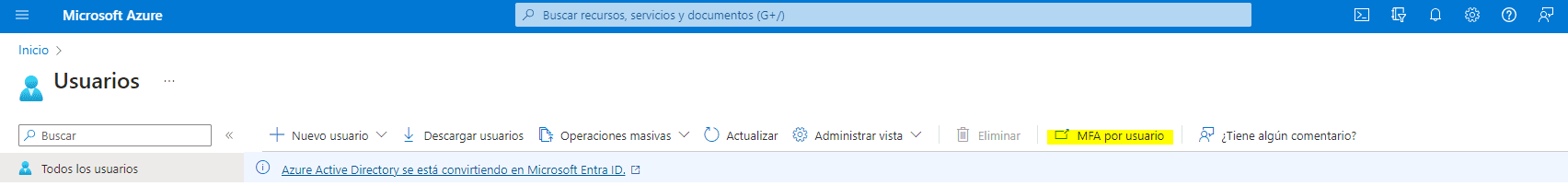

Lo primero habilitar el 2fa en la cuenta de administrador de soluciones. Para ello, accedemos a https://portal.azure.com/#home

Usuarios, MFA por usuario

Elegimos el usuario administrador de soluciones, en algunos casos admin en otros adminsol y habilitamos, es recomendable usar el sms y no la aplicación de Microsoft Autenticator.

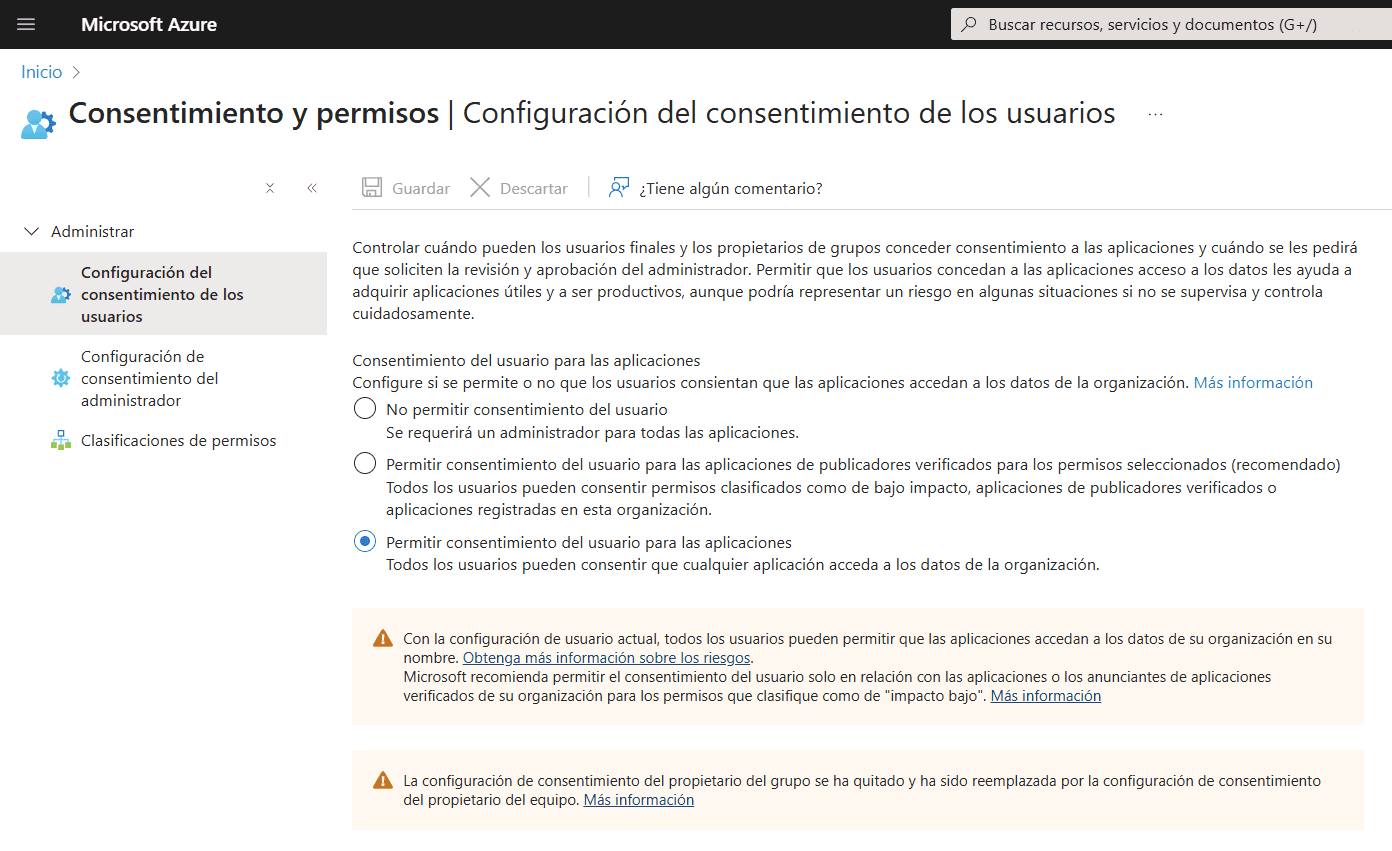

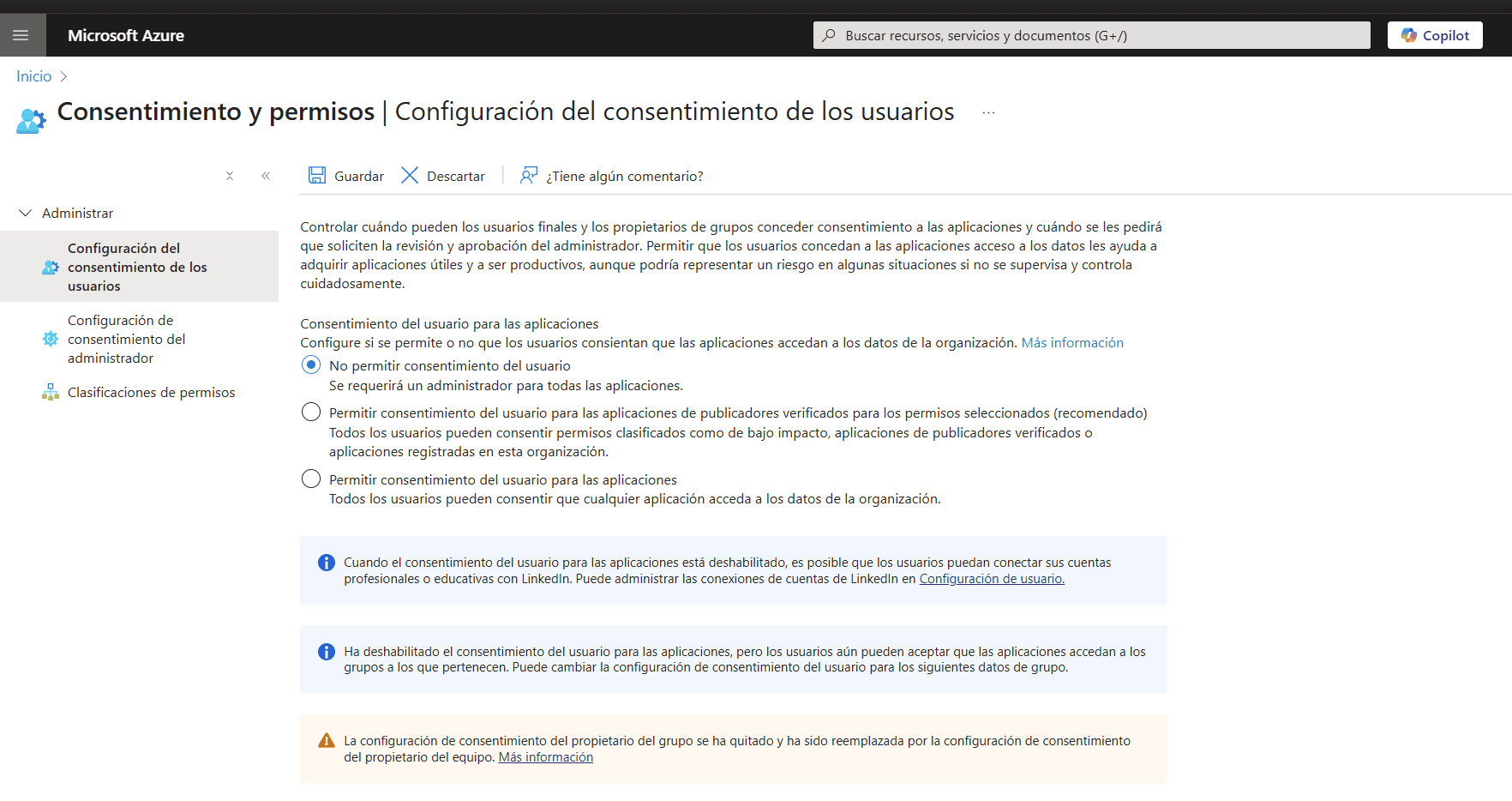

DENEGAR PERMISO A USUARIOS A PERMITIR APLICACIONES SIN CONSENTIMIENTO

https://portal.azure.com/#view/Microsoft_AAD_IAM/ConsentPoliciesMenuBlade/~/UserSettings

Por defecto viene:

Y sería ponerlo:

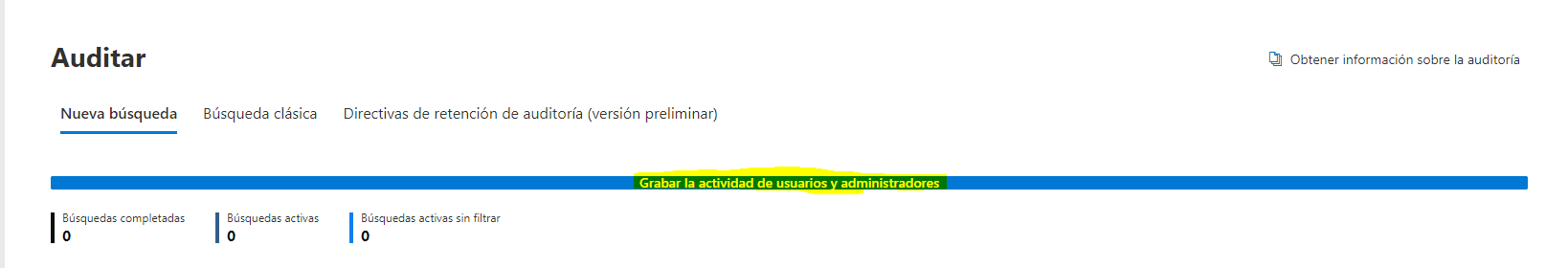

HABILITAR AUDITORIA

Para activar la auditoria tenemos que acceder a https://compliance.microsoft.com/ o activarlo por powershell como viene abajo:

En el Menú izquierdo: Auditar, después en «Grabar la actividad de usuarios y administradores», esto tardará de 24 horas a 48 horas en empezar a funcionar.

https://compliance.microsoft.com/auditlogsearch?viewid=Async%20Search

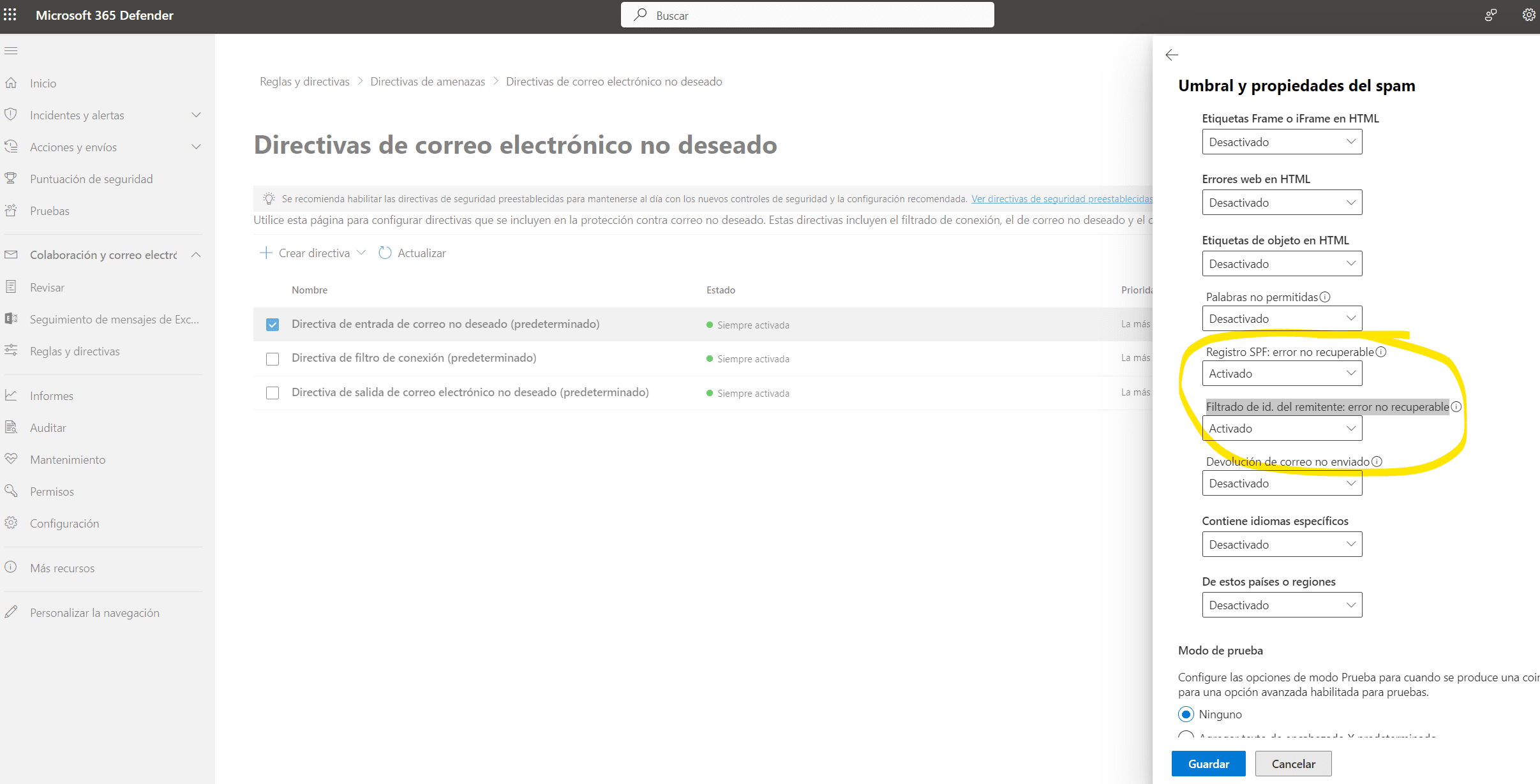

HABILITAR FILTRO SPF

Accedemos a https://security.microsoft.com/

Entramos en Reglas y directivas -> Directivas de Amenazas -> Contra SPAM -> Directiva de entrada de correo no deseado (predeterminado) -> Editar umbral y propiedades de correo no deseado -> Activamos la opción de Registro SPF: error no recuperable y Filtrado de id. del remitente: error no recuperable

REVISAR Y APLICAR LAS RECOMENDACIONES DE Analizador de configuración

https://security.microsoft.com/configurationAnalyzer

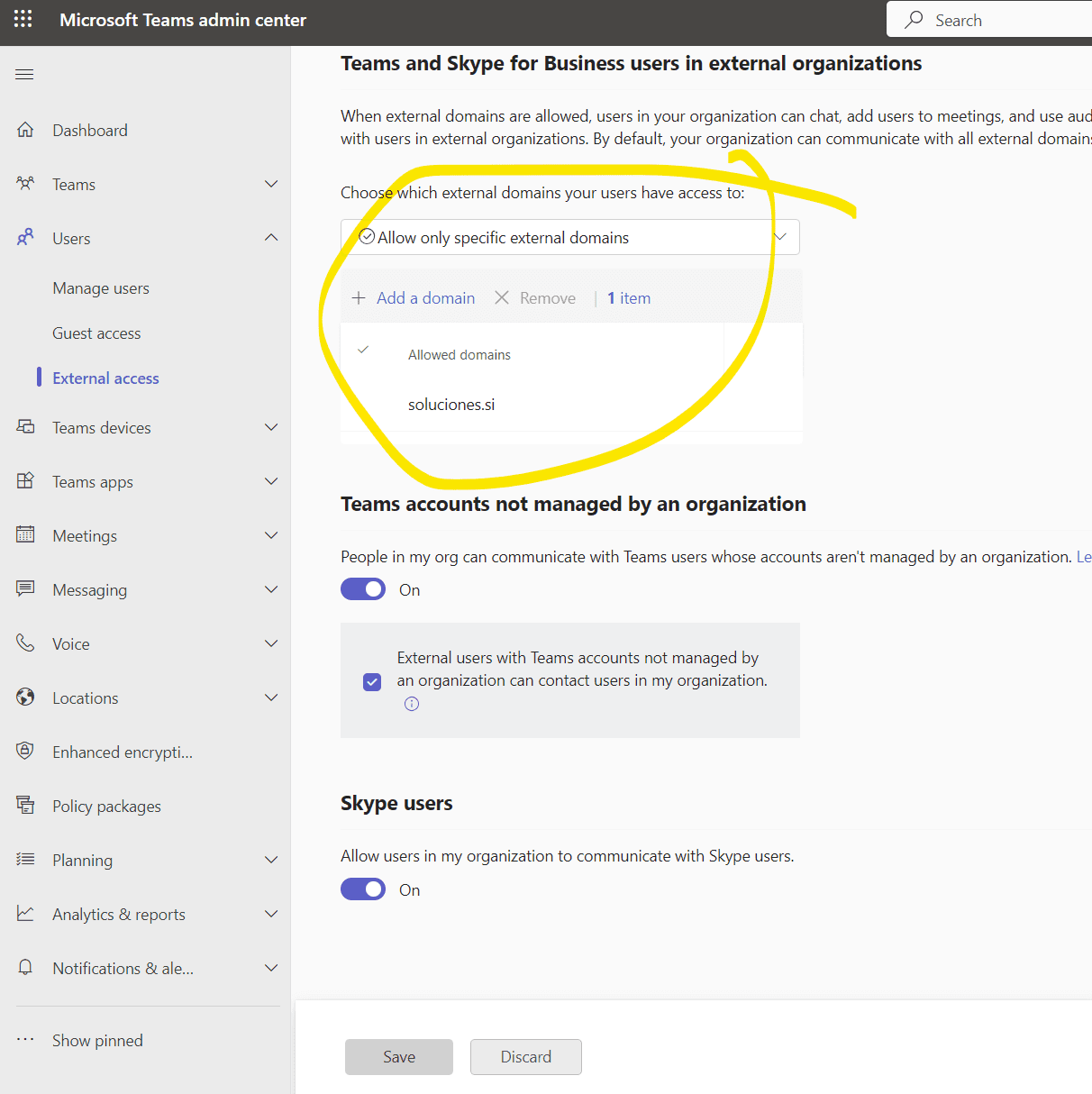

HABILITAR SOLO DOMINIOS EXTERNOS ESPECIFICOS EN TEAMS:

https://admin.teams.microsoft.com/company-wide-settings/external-communications

HABILITAR AUDITORIA POR POWERSHELL

Para activar la auditoria por Powershell 7:

Connect-ExchangeOnline -UserPrincipalName usuarioadmindeltenant

Comprobamos si ya está activada con el siguiente comando, si devuelve el valor «False» es que ya está activada:

Get-OrganizationConfig | Format-List AuditDisabled

Para activarla ejecutamos el siguiente comando:

Set-AdminAuditLogConfig -UnifiedAuditLogIngestionEnabled $true

ADMINISTRACION DE EXCHANGE:

https://admin.exchange.microsoft.com/

PERSONAIZACION DE LOGIN DE 365 en MICROSOFT ENTRA:

https://entra.microsoft.com/#home

En Experiencias de usuario / Personalización de la empresa

https://portal.office.com/Commerce/ProductKeyRedeem.aspx

https://admin.microsoft.com/#/subscriptions

AÑADIR el CLIENTE con GDAP según manual en caso de necesitar delegación

CONFIGURAR SPF HARD:

En el registro spf en el «all» hay que añadir un – en vez de ~. v=spf1 include:spf.protection.outlook.com -all

Esto hace que si envian un correo desde un servidor que no esté en el SPF, el correo se rechace directamente en vez de entrar en SPAM.

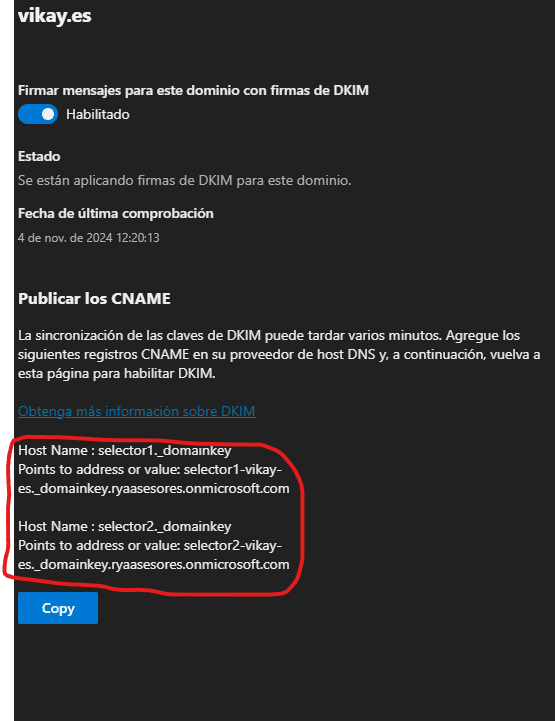

CONFIGURAR DKIM:

Entramos en Seguridad -> Colaboración y correo electrónico -> Reglas y directivas -> Directivas de amenazas -> Configuración de autenticación de correo electrónico -> DKIM

Pinchamos en el dominio que no es onmicrosoft.com y creamos los registros CNAME que nos indiquen. Una vez creados los registros, hay que habilitarlo.

Ejemplo vikay.es:

HABILITAR AVISO DE REMITENTE EXTERNO:

Accedemos por powershell con el usuario administrador del tenant y ejecutamos el siguiente comando:

Set-ExternalInOutlook -Enabled $true

El cambio puede tardar 24 horas en aplicarse.

CONFIGURAR AVISO DE MENSAJES EN CUARENTENA:

Accedemos a https://security.microsoft.com/

Entramos en Reglas y directivas -> Directivas de Amenazas -> Contra SPAM -> Directiva de entrada de correo no deseado (predeterminado) -> Editar acciones

Configuramos las opciones de «Seleccionar directiva de cuarentena» en AdminOnlyAccessPolicy

Para configurar el aviso cada 4 horas entramos en Reglas y directivas -> Directivas de Amenazas -> Directivas de cuarentena -> Configuración global

Configuramos la opción «Enviar notificaciones de correo no deseado para el usuario final» en 4 horas.

TAMBIEN REVISAR

- Si es usted partner de microsoft, revisar que tenga el GDAP realizado

- Haya dos admin

Añadir MFA por SMS y teléfono:

Para ello es necesario tener licencia Premium o asignar una DEMO para ello,

Asegúrese de que la autenticación multifactor esté habilitada para todos los usuarios:

https://entra.microsoft.com/#view/Microsoft_AAD_IAM/SecurityMenuBlade/~/IdentitySecureScore/menuId/IdentitySecureScore/fromNav/

- Proporcionamos instrucciones paso a paso para seleccionar y habilitar el método de MFA adecuado para su organización en el Centro de administración de Microsoft 365. Ir al asistente de MFA de Microsoft 365

- Si desea realizar la implementación usted, compruebe primero qué licencia de Microsoft Entra ID tiene en «Requisitos previos» en Puntuación de seguridad de Microsoft o vea el tipo de licencia en «Información básica» en la información general de Microsoft Entra ID.

- Si ha invertido en licencias de Microsoft Entra ID Premium P1 o P2, puede crear una directiva de acceso condicional desde cero o mediante una plantilla. Siga estos pasos para crear una directiva de acceso condicional desde cero o mediante una plantilla

- Si desea realizar la implementación usted y usa Microsoft Entra ID Free, active los valores predeterminados de seguridad. Nota: Los valores predeterminados de seguridad y el acceso condicional no se pueden utilizar al mismo tiempo. Habilitar valores predeterminados de seguridad

- Realice un seguimiento del progreso del usuario del registro de métodos de autenticación yendo a Microsoft Entra ID > Seguridad >Métodos de autenticación > Detalles de registro de usuario (requiere licencias de Microsoft Entra ID Premium P1 o P2). Ir a Detalles de registro de usuario